Defense in Depth — monikerroksinen tietoturva: määritelmä ja periaatteet

Tutustu Defense in Depth -konseptiin: monikerroksinen tietoturva, sen määritelmä ja periaatteet. Opas kerroksellisista suojauksista ja käytännön tietoturvakontrolleista IT-järjestelmiin.

Defense in Depth (tunnetaan myös nimillä monikerroksinen turvallisuus ja monikerroksinen puolustus) on tietoturvakonsepti, jossa järjestelmiä ja tietoja suojataan useilla päällekkäisillä kontrollikerroksilla. Tavoitteena on varmistaa, että yhden suojauksen pettäessä tietojärjestelmässä on muita puolustustasoja, jotka hidastavat, havaita ja estävät hyökkäyksen etenemisen—ja siten vähentävät vahinkojen syntymisen riskiä. Käytännössä tämä tarkoittaa erilaisten teknisten, hallinnollisten ja fyysisten suojatoimien yhdistämistä siten, että ne kattavat eri hyökkäysvektorit ja hyökkääjän etenemisreitit.

Keskeiset periaatteet

- Monimuotoisuus: Useat eri tyyppiset suojaukset (esim. palomuurit, pääsynhallinta, salaus) vaikeuttavat hyökkääjän toimintaa.

- Monitasoisuus: Suojaukset sijoitetaan eri tasoille: fyysinen ympäristö, verkko, palvelimet, sovellukset, tiedot ja käyttäjät.

- Vähennys ja eristäminen: Verkkojen segmentointi ja vähäisimmän oikeuden periaate rajoittavat hyökkääjän liikkumavapautta.

- Havaitseminen ja korjaaminen: Detektiiviset (esim. lokitus, IDS/IPS) ja korjaavat kontrollit (esim. varmuuskopiot, patchaus) täydentävät estäviä toimia.

- Pysyvyys: Suojaukset päivitetään ja testataan säännöllisesti, ja reagointikykyä harjoitellaan.

Tyypilliset suojakerrokset

- Fyysinen suojaus: Lukitut tilat, valvonta, laitteiden suojaukset.

- Verkkotaso: Reitittimet, palomuurit, VPN, verkon segmentointi, virtuaaliset paikallisverkot (VLAN).

- Päätelaite- ja palvelintaso: Endpointsuojaus, koventaminen, käyttöjärjestelmän päivitykset, host-pohjaiset palomuurit.

- Sovellustaso: Sovellusturvallisuus, sisäänrakennetut autentikointi- ja auktorisointimekanismit, OWASP-ohjeistukset.

- Tietotaso: Salaus levossa ja siirrossa, tietojen pseudonymisointi/anonimointi, varmuuskopiointi.

- Käyttäjä- ja prosessitaso: Monivaiheinen tunnistus (MFA), vähimmän oikeuden periaate, koulutus ja tietoisuus.

- Hallinnollinen taso: Käytännöt, prosessit, riskienhallinta ja jatkuvuussuunnittelu.

Kontrollityypit

- Estävät kontrollit: Palomuurit, pääsynhallinta, salaus — estävät hyökkäyksiä ennen kuin ne vaikuttavat järjestelmään.

- Detektiiviset kontrollit: Lokitus, valvonta, IDS/IPS, SIEM — havaitsevat epäiltyjä tapahtumia ja poikkeamia.

- Korjaavat kontrollit: Varmuuskopiot, palautusprosessit, haavoittuvuuksien korjaukset — palauttavat järjestelmän ja minimoivat vahingot.

Hyödyt ja rajoitukset

- Hyödyt: Parantaa kokonaisvaltaista turvallisuutta, vaikeuttaa hyökkääjän etenemistä, antaa lisää aikaa havaitsemiseen ja reagointiin, vähentää yhden vian aiheuttamaa riskiä.

- Rajoitukset: Ei korvaa hyvää suunnittelua tai riskienhallintaa; voi kasvattaa kustannuksia ja ylläpidon monimutkaisuutta; väärin toteutettuna kerrokset saattavat jäädä päällekkäisiksi tai aukkoisiksi.

Parhaat käytännöt käyttöönotossa

- Suorita ensin riski- ja vaatimusanalyysi: määritä kriittiset resurssit ja uhkavektorit.

- Hyödynnä vähimmän oikeuden periaatetta: anna käyttäjille ja palveluille vain tarpeelliset oikeudet.

- Segmentoi verkko ja erottele kriittiset ympäristöt kehitys- ja tuotantoympäristöistä.

- Monivaiheinen tunnistus (MFA) ja vahvat salasanakäytännöt kaikissa kriittisissä palveluissa.

- Automaattinen päivitysten ja korjauspäivitysten hallinta sekä haavoittuvuusskannaukset.

- Keskitetyllä lokituksella ja SIEM-järjestelmällä tehostettu havaitseminen ja reagointi.

- Säännöllinen testaus: penetraatiotestaukset, haavoittuvuusskannaukset ja harjoitellut incident response -harjoitukset.

- Dokumentointi ja koulutus: varmista, että henkilöstö ymmärtää prosessit ja roolinsa hyökkäystilanteissa.

Esimerkit käytännössä

- Yrityksen ulkoverkkoon asennetaan palomuuri ja VPN, sisäverkko on segmentoituna, ja sisäverkon liikennettä valvotaan IDS/IPS-järjestelmällä.

- Palvelimet kovennetaan, automaattiset päivitykset ja suorituskyvyn monitorointi ovat käytössä; kriittiset tiedot on salattu ja varmuuskopioidaan säännöllisesti.

- Käyttäjille vaaditaan MFA, roolipohjainen pääsynhallinta ja säännöllinen turvallisuuskoulutus sosiaalisen manipuloinnin estämiseksi.

Defense in Depth ei ole yksittäinen tuote vaan arkkitehtuuri- ja suunnitteluperiaate. Sen tehokas toteutus edellyttää kokonaisvaltaista otetta, jatkuvaa seurantaa ja ylläpitoa. Kun eri kerrokset toimivat yhdessä, ne suojaavat organisaatiota paremmin erilaisilta uhkilta ja tietoturvahyökkäyksiltä.

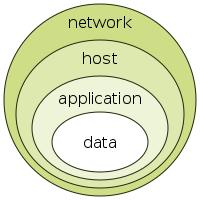

Graafinen esitys sipulimallista, joka kuvaa tietoturvan käsitettä Defense in Depth.

Tausta

Syvyyspuolustus on alun perin sotilasstrategia. Sillä pyritään pikemminkin viivyttämään kuin estämään hyökkääjän eteneminen antamalla tilaa aikaa. Kansallinen turvallisuusvirasto (NSA) muutti käsitteen kokonaisvaltaiseksi lähestymistavaksi tieto- ja sähköiseen turvallisuuteen.

Suojamekanismien, menettelyjen ja toimintatapojen sijoittamisella pyritään lisäämään tietojärjestelmän luotettavuutta. Vakoilua voidaan ehkäistä useilla puolustuskerroksilla. Ne estävät myös suorat hyökkäykset kriittisiä järjestelmiä vastaan. Tietoverkon puolustuksen osalta syvyyssuuntaisen puolustuksen (defense in depth) toimenpiteiden ei pitäisi ainoastaan estää tietoturvaloukkauksia vaan myös antaa organisaatiolle aikaa havaita hyökkäys ja reagoida siihen.

Sipulimalli

Syvyyspuolustusta on jo pitkään selitetty käyttämällä sipulia esimerkkinä turvallisuuden eri kerroksista. Ulompi kerros sisältää palomuurin. Keskimmäiset kerrokset sisältävät erilaisia valvontakeinoja. Tieto on keskellä, jota muut puolustukset suojaavat.

Uudempi käsite on tappoketju. Se on lainattu armeijasta ja on menetelmä vastustajan tappoketjun havaitsemiseksi ja katkaisemiseksi. Lockheed Martin on soveltanut tätä käsitettä tietoturvaan ja käyttänyt sitä menetelmänä, jolla voidaan mallintaa tietoverkkoon tunkeutumista.

Aiheeseen liittyvät sivut

Useamman kuin yhden seuraavan kerroksen käyttäminen muodostaa syvyyspuolustuksen.

- Virustorjuntaohjelmisto

- Tunnistaminen ja salasanaturvallisuus

- Biometria

- Salaus

- Palomuuri (verkkoyhteydet)

- Salasanojen häivyttäminen

- Tunkeutumisen havaitsemisjärjestelmät (IDS)

- Kirjaaminen ja tilintarkastus

- Monitekijätodennus

- Haavoittuvuuksien skannerit

- Fyysinen turvallisuus (esim. lukot)

- Internet Security Awareness -koulutus

- Virtuaalinen yksityinen verkko (VPN)

- Hiekkalaatikko

- Tunkeutumisen suojausjärjestelmä (IPS)

Kysymyksiä ja vastauksia

K: Mitä on Defense in Depth tietotekniikassa?

V: Defense in Depth on tiedonvarmistuksen käsite, jossa tietoturvahyökkäyksiltä suojautumiseksi tietoturvajärjestelmään sijoitetaan useita kerroksia tietoturvakontrolleja.

K: Mikä on Defense in Depthin tarkoitus?

V: Defense in Depth -periaatteen tarkoituksena on lisätä tietotekniikkajärjestelmän yleistä turvallisuutta käyttämällä useita eri tietoturvakeinojen kerroksia erityyppisiltä tietoturvahyökkäyksiltä suojautumiseen.

K: Kuinka monta kerrosta tietoturvavalvontaa Defense in Depth -järjestelmässä on?

V: Defense in Depth -järjestelmässä käytetään useita tietoturvavalvontakerroksia tietotekniikkajärjestelmän turvallisuuden lisäämiseksi.

K: Ovatko kaikki tietoturvavalvontakerrokset samat Defense in Depth -järjestelmässä?

V: Ei, kaikki Defense in Depth -ohjelman turvavalvontakerrokset eivät ole samanlaisia. Siinä käytetään useita erityyppisiä turvavalvontakeinoja, joista jokainen suojaa eri tietoturvahyökkäyksiltä.

K: Mitä muita nimiä Defense in Depth -ohjelmalla on?

V: Defense in Depth tunnetaan myös nimillä kerroksellinen turvallisuus ja kerroksellinen puolustus.

K: Käytetäänkö Defense in Depth -menetelmää vain tietyntyyppisissä tietotekniikkajärjestelmissä?

V: Ei, Defense in Depth -menetelmää voidaan käyttää minkä tahansa tietotekniikkajärjestelmän kokonaisturvallisuuden parantamiseksi.

K: Mitä tarkoittaa IA Defense in Depth -tekniikan yhteydessä?

V: IA tarkoittaa syvyyssuuntaisen puolustuksen yhteydessä tiedonvarmistusta.

Etsiä